Senin, 02 Desember 2013

Tugas Softskill (Ledy Sri Rejeki_53410989) Absen 21-30

Hexa Decimal Computer

IT SUPPORT AND NETWORKING

A. Latar Belakang Pendirian Usaha

Perkembangan dunia teknologi dan informasi pada saat sekarang begitu cepat dan selalu mengikuti pergerakan masyarakat. Hal inilah yang membuat ketergentungan antara masyarakat dan komputer. Serta kebutuhan masyarakat untuk berkomunikasi dengan yang lainnya dalam jarak yang jauh melalui fasilitas jaringan internet sehingga masyarakat sangat membutuhkan pengetahuan dan keterampilan dalam menggunakan komputer dan perangkat teknologi informasi lainnya.

Berikut beberapa hal yang menjadi faktor utama pendirian usaha IT CLINIC and NETWORKING yaitu :

a. Masyarakat yang menggunakan ataupun mempunyai PC sering mengalami kendala masalah dalam perbaikan kerusakan-kerusakan yang terjadi pada PC nya baik untuk Software(Piranti Lunak) maupun Hardware(Piranti Keras) komputer itu sendiri dan perawatan atas PC nya (Maintenance).

b. Masyarakat sangat membutuhkan layanan internet dalam mengakses informasi-informasi yang berkembang baik untuk di pakai secara pribadi (Home) maupun Organisasi (WorkGroup) namun mereka belum bisa memasang instalasi jaringan internet untuk hal tersebut.

c. Kebutuhan pribadi maupun organisasi untuk membuat sebuah sistem informasi tentang orgnisasi melalui dunia maya.

d. Kebutuhan masyarakat untuk mendapatkan informasi dalam berbagai masalah yang mereka hadapi di bidang IT.

B. Nama Dan Tempat Usaha

Usaha pelayanan jasa ini merupakan rintisan usaha baru yang kami beri nama Hexa Decimal Computer, IT Support and Networking yang mencakup instalasi komputer, instalasi jaringan lokal, webblog pribadi, konsultasi gratis masalah IT, pembuatan software sederhana untuk home dan usaha kecil menengah, virus scaning dan penjualan aksesoris komputer.

C. Prospek Pasar

Adapun prospek pasar yang menjadi peluang usaha pelayanan jasa usaha IT CLINIC and NETWORKING ini adalah masyarakat umum yang menggunakan komputer atau laptop di sekitar tempat usaha ini.

D. Manfaat Ekonomi

Untuk membiayai uang kuliah kami dan membantu financial orang tua agar kami bisa mandiri dan tidak merepotkan orang tua dalam soal biaya hidup untuk kami.

E. Manfaat Sosial

Kemajuan usaha juga dapat mempengaruhi lingkungan sekitar, sehingga dapat memberdayakan masyarakat yang mempunyai keahlian di bidang IT untuk bisa bekerja di usaha ini, serta masyarakat yang masih awam dengan dunia IT bisa mendapatkan informasi dari layanan jasa yang kami tawarkan.

F. Teknologi dan Bahan Baku Produksi

Karena usaha ini bergerak di bidang teknologi informasi maka hardware dan software yang kami gunakan adalah product terbaru dari perkembangan teknologi komputer seperti sistem operasi windows XP, Linux, Aplikasi Antivirus terbaru, Aplikasi pemograman PHP, Java, HTML serta modem ADSL untuk jaringan lokal juga berbagai aksesoris kmputer terbaru.

G. Hukum

Badan usaha yang kami dirikan ini baru dan belum mempunyai badan hukum yang tatap, namun dalam perkembangannya nanti kami akan mengajukan pembuatan NPWP agar kami mempunyai badan hukum yang tetap.

H. Keuangan

Untuk pendirian usaha IT CLINIC and NETWORKING ini secara garis besar kami membutuh kan dana investasi awal senila ± Rp 25.000.000,- namun rincian dananya akan di jelaskan pada bab aspek keuangan.

BAB II

Aspek Pemasaran

A. Gambaran Umum Pasar

Untuk saat ini jumlah prospek pasar dibidang service komputer khusunya di daerah padang timur masih sangat luas, untuk itu kami berfokus pada daerah ini yaitu di daerah kecamatan pauh yang mana kami melihat kebutuhan jasa IT untuk kalangan mahasiswa dan pegawai kantor cukup tinggi.

B. Analisa Pemasaran

1. Konsumen

a. Sasaran Utama Konsumen

- Mahasiwa Perguruan tinggi yang menggunakan laptop dan masih awam dengan penggunaan komputer khusunya mahasiswa yang mempunyai jurusan selain jurusan TI.

- Pegawai perkantoran seperti Guru Sekolah, Dosen, Pegwai kantor yang berada di sekitar tempat usaha

- Konsumen yang sudah pernah menjadi pelanggan kami sebelumnya

- Masyarakat sekitar tempat usaha pada umumnya

b. Perkiraan Jumlah Persediaan Product Dan Jasa

Untuk memperkirakan jumlah persediaan product dan jasa yang akan kami tawarkan akan memakai sampel 1 bulan awal terhitung saaat mulai pendirian usaha, namun akan terus naik setiap bulannya dengan penyesuaian terhadap jumlah permintaan terhadap produk dan jasa yang kami sediakan. Berikut data produk dan jasa yang kami sediakan beserta jumlahnya:

Prediksi Persedian Jasa Dalam 1 Bulan

Produk dan Jasa Jumlah Satuan

Software Sistem Operasi

Windows Xp 3 Keping

Windows Vista 3 Keping

Windows & 3 Keping

Linux 3 Keping

Model Website

website Pribadi 5 Model

website komersil 5 Model

website organisasi 5 Model

Model Webblog

website forum 5 Model

Pribadi 10 Model

Komersil 10 Model

Model Instalasi Jaringan

Organisasi 10 Model

Forum 10 Model

LAN warnet 4 Model

Home 3 Model

Wireles 2 Model

Workgroup 2 Model

Scan Virus Gratis

Kaspersky Antivirus 1 macam

AVG antivurus 1 macam

Avira Antivirus 1 macam

Smadav Antivirus 1 macam

Avast Antivirus 1 macam

Command Promt 1 macam

Aksesoris Komputer

Mouse USB 5 Set

Keyboard 5 Set

Mouse Pad 1 pack

Keyboard Protector 5 pack

Cleaner 3 Set

Screean Guard 3 Set

Tinta Print 3 Set

Kaabel Data 10 Set

Kabel Power 10 Set

Cardreader 5 Set

Fan CPU 5 Set

Cooling Laptop 5 Set

CD-R 2 pack

CD-RW 2 pack

DVD-R 2 pack

DVD-RW 2 pack

Flashdisk 4 GB 3 Set

Flashdisk 8 GB 3 Set

Total 163

c. Perkiraan Jumlah Permintaan ( Konsumen)

Dari data persediaan product dan jasa di atas dapat di perkirakan jumlah permintaan dan penawaran setiap bulannya dari konsumen dengan data sebagai berikut :

Bulan ke 1-3

Analisa Penjualan product dan jasa dalam bulan ke 1-3

Product dan Jasa Harga Satuan Jumlah Permintaan Total Ket

Instalasi Windows Xp Rp30.000 10 Rp300.000

Instalasi windows Vista Rp35.000 3 Rp105.000

Instalasi Windows 7 Rp35.000 9 Rp315.000

instalasi linux Rp50.000 1 Rp50.000

pembuatan webiste pribadi Rp200.000 1 Rp200.000

pembuatan website organisasi dan forum Rp350.000 1 Rp350.000

Pembuatan Website Komersil Rp500.000 1 Rp500.000

pembuatan webblog pribadi Rp50.000 3 Rp150.000

pembuatan webblog forum Rp60.000 1 Rp60.000

pembuatan webblog komersil Rp10.000 1 Rp10.000

instalasi jaringan warnet Rp300.000 2 Rp600.000

instalasi jaringan rumah Rp100.000 2 Rp200.000

Editing Photo Rp10.000 5 Rp50.000

editing video Rp50.000 3 Rp150.000

pembuatan program sederhana Rp50.000 2 Rp100.000

Konsultasi IT - Gratis

Scaning Virus - Gratis

Penjualan Akseoris Komputer Rp10.000 50 Rp500.000

Total Perkiraan Permintaan 95 Rp3.640.000

C. Strategi Pemasaran

Strategi pemasaran yang dilakukan :

a. Keterangan Produk

Produk di jual di khusukan pada pelayanan jasa dan aksesoris komputer.

b. Keunggulan Produk dan Jasa

Disini kami menyediakan pelayanan jasa saat pelanggan masuk, namun untuk jaringan kami memberikan maintenance atau garansi untuk masalah-masalah teknis khusunya jaringan dan webdesign dan pelayanan jasa untuk scaning virus dan konsultasi masalah IT secara gratis kepada konsumen.

c. Harga Produk

Harga yang di tawarkan itu bergantung pada tingkat atau level permintaan dari konsumen.

d. Jalur Penjulan

Penjualan Produk dan jasa akan kami lakukan secara indoor dan outdoor.

e. Promosi

Untuk promosi priorotas utama kami adalah melau website, facebook, twitter,radio dan pamflet.

2. Analisis Pesaing

a. Tahap Survey Pesaing

Adapun tahap survey yang kami lakukan untuk meninjau pesaing di sekitar lokasi usaha yang akan kami lakukan yaitu di daerah pasar baru, kapalo koto, bandar buat, dan kelurahan pisang adalah dengan cara tinjaun langsung lokasi pesaing.

b. Keunggulan dan Kekurangan Pesaing

Dari data yang kami kumpulkan ada beberapa kelebihan dan kekurangan pesaing

Kelebihan :

- Penjualan Aksesoris yang sudah lengkap

- Jumlah pelanggan tetap yang sudah banya

- Tingkat kepercayaan konsumen yang sudah tinggi

Kekurangan :

- Tingkat Pelayanan jasa yang masih kurang nyaman dan ramah

- Keterlambatan waktu perbaikan komputer bahkan untuk instalasi komputer itu mencapai 1 hingga 2 hari

- Tidak ada layanan pembuatan webdesign, webblog dan editing

3. Peluang Pasar

Dari beberapa kekurangan yang ada pada pesaing, maka kami bisa melihat peluang pasar yang cukup menguntungkan, dimana untuk menarik pelaggan kami menyediakan layanan scan virus gratis dan konsultasi masalah IT. Hal inilah yang akan membuat peluang pasar kami di daerah kapalo koto menjadi cukup bagus, terutama untuk para mahasiswa yang sering mengalami kendala dalam masalah tugas berbasis online.

BAB III

Aspek Produksi

A. Produk Dan Jasa

Jenis layanan jasa yang akan kami tawarkan pada usah IT support and Networking meliputi :

a. Instalasi Komputer

- Instal ulang sistem operasi untuk PC dan Laptop memakai sistem operasi windows xp, windows vista, windos 7, linux, windows server

- Instal program aplikasi untuk music, video, office, multimedia dan game

b. Instalasi Jaringan Lokal

- Pemasangan Jaringan Warnet

- Pemasangan speedy untuk rumah

- Pembuatan web server

c. Web Design

- Pembuatan website untuk pribadi, organisasi dan komersil

- Pembuatan website HTML dan PHP

B. Proses Produksi

a. Instalasi Komputer

Adapun teknis dalam pelaksanaan instalasi komputer adalah sebagai berikut :

1. Konsumen membawa laptop atau PC ke tempat kami.

2. Menanyakan permasalahan yang dihadapi, jika konsumen memnita instal ulang, maka akan di kerjakan secera cepat, maksimal selama 2 jam.

b. Instalasi Jaringan

Adapun teknis dalam pelaksanaan instalasi jaringan local area network(LAN) adalah sebagai berikut :

1. Untuk jaringan warnet, kami langsung ke tempat melakukan pemasangan disana

2. Jika konsumen ingin tau beres maka semua alat akan kami sediakan.

c. Pembuatan Website dan Webblog

1. Konsumen bisa meminta/memilih model design web yang kami sediakan.

2. Harga web tergantung dari tingkat kesulitan design yang di minta konsumen

d. Konsultasi IT dan Scan virus gratis

1. Ini kami lakukan secara gratis, sebagai keunggulan dari produk kami

2. Konsumen bisa datang langsung, menanyakan masalah yang terjadi, dan kami akan memberikan solusi dari permaslahan itu.

BAB IV

Aspek Organisasi, SDM dan Manjemen

A. Umum

a. Nama Usaha : Hexa Decimal Computer

b. Bidang Usaha : IT Support and Networking

Pelayanan dan Penjualan Jasa bidang TI

c. Jenis Produk / Jasa : Service Komputer, Instalasi Jaringan LAN,

Webdesign,Weblog, Konsultasi IT dan Aksesoris

Komputer

d. Alamat Perusahaan : Jl. M Hatta, Kel Kapalo Koto, Kec. Pauh , Kota Padang

e. Nomor Telepon : 085263038080

f. Nomor Fax : -

g. Alamat Email : heksa.desimal@yahoo.co.id

h. Situs Web : www.hexadecimal.phpnet.us

i. Mulai Berdiri : -

B. Biodata Usahawan

1. Nama : Salman Alfarisi

No BP : 1001091041

Prodi/Jurusan : Manajemen Informatika/Teknologi Informasi

Jabatan : Manager

Tempat dan Tgl Lahir : Paninjauan, 18 Mei 1992

Alamat Rumah : Wisma Keluarga, Komplek UNAND, Limau Manih, Padang

Nomor HP : 085263038080

Alamat Email : salman.alfarisi01@gmail.com

Website : salmanaf.phpnet.us

2. Nama : Syahru Amri

No BP : 1001091019

Prodi/Jurusan : Manajemen Informatika/Teknologi Informasi

Jabatan : Teknisi

Tempat dan Tgl Lahir : Batipuh Atas, 25 Desember 1991

Alamat Rumah : Asrama Unand, Limau Manih Padang

Nomor HP : 085274560746

Alamat Email : Syahrulamri05@yahoo.co.id

3. Nama : Oxy Firnando

Jabatan : Bagian Networking

No BP : 1001081026

Prodi/Jurusan : Teknik Komputer/Teknologi Informasi

Tempat dan Tgl Lahir : Solok, 22 Juni 1992

Alamat Rumah : Asrama Unand, Limau Manih Padang

Nomor HP : 085263311771

Alamat Email : oxyfirnando@yahoo.com

Blog : Oxyfirnando.tk

4. Nama : Desriyanti

Jabatan : Administrasi

No BP : 1001091039

Prodi/Jurusan : Manajemen Informatika/Teknologi Informasi

Tempat dan Tgl Lahir : Padang Panjang, 4 Desember 1991

Alamat Rumah : Jl. Annas Karim RT 4 kebun Sikolos, Padang Panjang

Nomor HP : 085669113586

Alamat Email : Desriyanti35@yahoo.co.id

5. Nama : Arisa

No BP : 0901072045

Prodi/Jurusan : Akuntansi/Akuntansi

Jabatan : Bagian Keuangan

Tempat dan Tgl Lahir : 23 Maret 1991

Alamat Rumah : Komp.Unand, Blok B no.1 RT.17 RW.01, Kec.Pauh ,Padang

Nomor HP : 085272425543

Alamat Email : A_risa91@yahoo.com

C. Deskripsi Bagian

1. Manajer

- Melakukan monitoring/ kontrol terhadap perkembangan usaha

- Memberi perintah/ tugas kerja kepada Bagian-bagian

- Melayani konsumen yang melakukan perbaikan dan permintaan jasa

- Mengecek Pembayaran tunai lewat transfer bank

- Membuat kebijakan-kebijakan terhadap perkembangan Hexa Decimal Computer

2. Sekretaris

- Membuat daftar surat masuk dan keluar kantor

- Mencatat semua transaksi penjualan

- Menyimpan dan mengarsipkan setiap faktur

- Bertanggung jawab kepada manager

- Melakukan Promosi

3. Bendahara

- Mencatat uang masuk dan keluar kantor

- Membuat laporan keuangan

- Mengelola keuangan kantor

- Memegang rekening kantor

4. Teknisi

- Memperbaiki Setiap service yang masuk

- Melakukan pembelian terhadap barang produksi

- Melakukan meintenance service

- Mengelola perkakas untuk service

5. Networking

- Membuat dan mengolola website heksadecimal komputer sebagai mediapelayanan jasa online untuk kantor

- Menerima permintaan pemasangan jaringan dari konsumen

- Melakukankan maintenance dan system keamanan jaringan

D. Analisis Kompetensi SDM

Tim kami mempunyai Sumber Daya yang cuku berkualitas untuk menjalankan usah di bidang jasa komputer ini, di buktikan dengan telah di jalankannya usaha ini secar manual/personal sebelumnya, pernah PKL pada bidang-bidang IT serta mempunyai beberapa sertifikat kompetensi (terlampir). Beberapa skill yang di kuasai oleh anggota tim

- Menguasai pemograman web HTML dan PHP

- Menguasai pembuatan website dengan joomla, macromedia dreamwever, wordprees, blogspot.com, Ms Office Publisher

- Menguasai Pembuatan program/software sederhana berbasi database dengan MYSQL, acces, SQL Server

- Menguasai perancangan jaringan berbasi LAN dan MAN, baik dengan jaringan kabel maupun wireles

Sedangkan Skill utama dari anggota tim kami adalah :

1. Salman Alfarisi, menguasai pemograman berbasis web dan database online

2. Oxy Firnando, Menguasai Instalasi jaringan internet, keamanan dan maintenance

3. Syahrul Amri, Menguasai Teknis Instalasi Komputer

4. Desriyanti, Kemampuan teknis pemograman office dan manajemen

5. Arisa, Kemampuan dalam akunting system management

E. Analisis Kebutuhan Dan Rencana Pengembangan SDM

- Kami merekrut Karyawan baru, karena SDM yang sekarang ini masih rangkap jabatan.

- Kami mentraining karyawan baru untuk ditempatkan pada Cabang baru nantinya

- Kami akan saling berbagi ilmu dan saling membantu untuk menerapkan sistem penjualan melalui internet marketing dan memantapkan strategi pemasaran kami.

F. Rencana Pengembangan Usaha

Usaha ini akan terus kami kembangkan dengan semangat dan komitmen yang kuat, bahkan kami akan membuka cabang baru di daerah-daerah yang sangat dan memiliki peluang untuk usaha ini. Untuk modal pengembangan usaha akan kami tambah dari modal sendiri serta kredit bank.

G. Keberhasilan Usaha

Kami yakin usaha ini akan berkembang terus dan keberhasilan nya di tentukan oleh beberapa hal sebagai berikut:

1. Pelayanan Jasa kami yang ramah, cepat dan bertanggung jawab

2. Letak yang strategis dalam endirikan usaha yaitu di sekitar universitas

3. Keunggulan layanan scan virus gratis dan konsultasi IT yang belum pernah di lakukan pesaing sekitar

4. Anggota tim yang mempunyai link dan partner yang cukup banyak

H. Analisis SWOT

1. Dampak Terhadap Masyarakat Sekitar

- Dengan adanya produk dan jasa yang unik mendpatkan dukungan terhadap masyarakat sekitar terhadap usah ini

- Memberikan paradigma baru kepada masyarakat bahwa perkembangan komputer sangat cepat

- Kami bisa mengembangkan jiwa kewirausahaan sehingga kami mengerti bisnis realnya

2. Analisis Resiko Usaha

- Adanya manajemen pengelolah yang kurang rapi

- Terdapatnya cacat pada barang yang dibeli

- Barang yang tidak laku

- Tempat yang kurang strategis

3. Antisipasi Resiko Usaha

- Kita akan membuat Buku Besar, Jurnal Kas Masuk, Jurnal Kas Keluar, Kartu Persediaan, dan Kita akan merancang sistem akuntansi yang baik dan membuat nota pembelian.

- Kita akan mengikat kerjasama yang baik dengan vendor dengan prinsip barang dapat diretur apabila cacat, rusak atau tidk sesuai dengan pesanan.

BAB VI

Aspek Keuangan

A. Asumsi-asumsi

Penjualan yang tertera di bawah ini adalah prediksi penjualan yang terjadi bulan pertama, berdasarkan studi lapangan yang telah kami lakukan dengan mensurvey beberapa Toko Service Komputer yang terdapat pada Harga, perkiraan omset, dan data-data tersebut adalah bersumber dari Pedagang yang berada di Pasar baru. Kami menargetkan penjualan terjadi peningkatan setiap tahunnya yaitu sebesar 10% dari total Penjualan pada tahun berakhir.

B. Rencana Anggaran Biaya

Biaya yang diperlukan dalam mendirikan usaha ini adalah sebesar Rp19.559.000 (Sembilan Belas Juta lima ratus lima pulus sembilan ribu rupiah) dengan rincian sebagai berikut :

No Kebutuhan Banyak Satuan Harga/satuan Jumlah

Tahap Awal

1 Sewa Toko 1 Tahun Rp6.000.000 Rp6.000.000

Pembelian Etalase 1 Unit Rp1.150.000 Rp1.150.000

2 150 cm x 50cm x 100cm

3 Pembelian Cat dinding 3 kaleng Rp45.000 Rp135.000

4 Tikar 4x4 m 1 Lembar Rp130.000 Rp130.000

5 Alat Kebersihan 1 Set Rp50.000 Rp50.000

6 Pemasangan Speedy 1 Bulan Rp175.000 Rp175.000

JUMLAH Rp7.640.000

Pembelian Alat

7 Perangkat Komputer 1 Unit Rp3.500.000 Rp3.500.000

8 Speaker 1 Unit Rp100.000 Rp100.000

9 Printer 3 in 1 1 Unit Rp625.000 Rp625.000

10 Meja Komputer 1 Unit Rp350.000 Rp350.000

11 Alat Service 1 Set Rp75.000 Rp75.000

12 HUB Router 2 Set Rp230.000 Rp460.000

13 Modem ADSL 1 set Rp350.000 Rp350.000

14 DVD exsternal 1 Unit Rp400.000 Rp400.000

JUMLAH Rp5.860.000

Accesoris Komputer

15 Mouse USB 5 set Rp35.000 Rp175.000

16 Keyboard 5 set Rp40.000 Rp200.000

17 Mouse Pad 1 pack Rp5.000 Rp5.000

18 Keyboard Protector 5 pack Rp10.000 Rp50.000

19 Cleaner 3 set Rp15.000 Rp45.000

20 Screean Guard 3 set Rp50.000 Rp150.000

21 Tinta Print Warna 3 set Rp17.000 Rp51.000

22 Tinta Print Hitam 3 set Rp20.000 Rp60.000

23 Kaabel Data 10 set Rp5.000 Rp50.000

24 Kabel Power 10 set Rp5.000 Rp50.000

25 Cardreader 5 set Rp5.000 Rp25.000

26 Fan CPU 5 set Rp5.000 Rp25.000

27 Cooling Laptop 5 set Rp45.000 Rp225.000

28 CD-R 2 pack Rp47.000 Rp94.000

29 CD-RW 2 pack Rp52.000 Rp104.000

30 DVD-R 2 pack Rp55.000 Rp110.000

31 DVD-RW 2 pack Rp60.000 Rp120.000

32 Flashdisk 4 GB 3 set Rp70.000 Rp210.000

33 Flashdisk 8 GB 3 set Rp110.000 Rp330.000

JUMLAH Rp2.079.000

34 Listrik 1 Bulan Rp100.000 Rp100.000

35 Telphone 1 Bulan Rp200.000 Rp200.000

36 Transportasi Pembelian Barang 4 Bulan Rp200.000 Rp800.000

37 Pembelian Dispencer 1 Unit Rp300.000 Rp300.000

38 Pengisian Galon 4 Bulan Rp20.000 Rp80.000

JUMLAH Rp1.480.000

Promosi

39 Pembuatan Pamflet 50 Lembar Rp2.000 Rp100.000

40 Hosting Website 1 Tahun Rp200.000 Rp200.000

41 Iklan Radio 1 Bulan Rp200.000 Rp200.000

JUMLAH Rp500.000

42 Biaya Tak Terduga Rp2.000.000

TOTAL BIAYA Rp19.559.000

Jumat, 01 November 2013

Forensik (Kelompok 3) - Mobile Forensik

Minggu, 29 September 2013

PENG. BISNIS INFORMATIKA (PT. Mede Media Softika)

PT. Mede Media Softika

1. Sejarah PT. Mede Media Softika

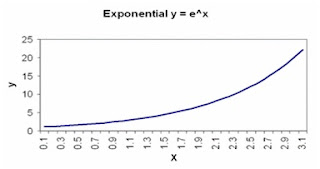

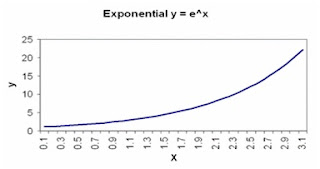

PT. Mede Media Softika (Mede) didirikan atas dasar kebutuhan pasar akan teknologi informasi dalam menunjang pelaksanaan bisnisnya berkembang secara proporsional dan ditopang oleh perkembangan teknologi yang bergerak secara eksponensial, sehingga dibutuhkan suatu keahlian yang dilandasi sikap profesionalisme untuk dapat memanfaatkan perkembangan teknologi dalam memenuhi kebutuhan pasar dengan memprioritaskan pada kualitas produk dan layanan.

Mede memahami bahwa teknologi pada dasarnya dibuat untuk mempermudah pekerjaan manusia. Namun sering kali teknologi menjadi sia-sia ketika SDM yang tersedia tidak sanggup memanfaatkan dengan baik. Demi menjembatani hambatan tersebut, sangatlah penting bagi Mede untuk meningkatkan kemampuan SDM di pihak pelanggan.

Mede menganggap pemberdayaan SDM sebagai salah satu tujuan dari tanggung jawab menjalankan bisnis, sehingga selalu berusaha menerapkan Mobil yang tepat guna demi melindungi investasi pelanggan, dan mencegah penghamburan dana yang sia-sia demi mendapatkan teknologi yang mahal dan tidak aplikatif.

Mede mulai menjalankan bisnisnya pada bulan Februari 2000 berkedudukan di Bandung dengan nama "CV Creative System Consultant" dan seiring dengan bertambah besarnya kepercayaan yang diberikan pasar, tepatnya bulan April 2002 berubah menjadi PT. Mede Media Softika berkedudukan di Jakarta.

Dengan didukung tenaga ahli yang handal, profesional, dan berpengalaman dari berbagai disiplin ilmu serta kemampuan manajemen proyek dan pelayanan yang prima yang menjamin bahwa rencana, program, kualitas hasil, dan biaya menjadi sinkron, Mede dapat mengembangkan pangsa pasar ke instansi pemerintah, BUMN, dan perusahaan swasta.

2. Inti Bisnis

“Produk tanpa pasar, dan pasar tanpa produk tidak akan ada nilai bisnis"

Berpegang pada filosofi diatas, Mede mencari mitra yang dapat memasarkan

produk teknologi informasi, dan juga mitra yang mempunyai produk dalam melengkapi fungsi-fungsi produk Mede, sehingga menghasilkan produk teknologi yang mampu memberikan solusi tepat guna bagi pasar dalam menunjang pelaksanaan bisnisnya.

3. Sturktur Organisasi

Manajemen :

Manajemen Produksi : Bambang Sulistio

Manajemen Pemasaran : Gaguk Dwi Prasetyo Atmoko

Team Software Development :

• Deiva Lino.

• Moeh. Zaenal Arifin.

• Dhadhang Hari Kurniawan.

• Ahmad Syu'aib Jamali.

• Widya Septi Nirwanto.

• Yoga Mahendra.

• Dirham Erdiansyah.

• Bahtiar Indra Ariyanki.

• Bambang Priambodo.

• Arie Sandi P.

• M. Zein.

• Junaedi.

• Muklis Saputra.

• Entis Sutisna.

• Farhan Agustiana.

• Dimas Prasetyo.

• Danang Subandono.

• Fransisco Arisfonda.

Team Multimedia & QA :

• Maxie B. Rawung.

• Yogi Hendra Wardana.

• Achmad Basri.

Team Network :

• Hari Pujianto.

• Anwar Santoso.

• Ahmad Rifai.

• Iwan Saptahadi.

Team Pemasaran:

• Sigit Ananto.

• Muhammad Wahid.

Team Umum :

• Purnomo Djati.

• Sarno.

4. Target Pemasaran

Mede menyediakan layanan Pengelolaan dan pengembangan sistem aplikasi berbasis stand alone, client-server, Dumb Terminal, maupun Internet yang sudah ada.

Layanan yang diberikan dalam melakukan maintenance antara lain :

• Troubleshooting Jika Terjadi Masalah Pada Aplikasi.

• Menambahkan Report Sesuai Kebutuhan Berdasarkan Data Transaksi.

• Peremajaan Desain Aplikasi.

• Upgrade Aplikasi Sesuai Perkembangan Teknologi.

• Menambah Fungsionalitas Aplikasi Sesuai Kebutuhan.

• Transfer Teknologi Pada SDM Customer.

• Backup Data Secara Periodik.

• Restore Data Jika Terjadi Masalah.

Target Pemasaran yang ada di PT. Mede Media Softika dikelompokkan dalam beberapa modul, antara lain : e-Marketing, e-Sales, e-Customer, serta analisa hasil pemasaran seperti berikut ini :

1. Sistem Informasi Manufaktur (DEMARSY)

Sistem Aplikasi Enterprice Resources Planning (ERP) yang mengintegrasikan antar unit kerja pada industri manufaktur dengan sistem transaksi online, sehingga aktifitas yang terjadi pada satu unit kerja secara otomatis berpengaruh pada unit kerja yang lain tanpa melakukan input data ulang (double entry data).

2. E-Procurement (E-PROC)

Merupakan metode pengadaan atau pembelian barang dan jasa dengan pemasok baik domestik maupun internasional yang dilakukan secara elektronis. Sistem ini terpadu sedemikian rupa ke seluruh fungsi perusahaan sehingga setiap aktivitas pengadaan akan termonitor secara transparan dan tepat waktu.

3. Sistem Informasi Manajemen Proyek (PROMYS)

Sistem aplikasi yang digunakan untuk melakukan manajemen proyek, mulai dari penanganan proyek didapat, perencanaan kegiatan, perencanaan anggaran, perencanaan waktu pelaksanaan proyek, realisasi pelaksanaan proyek (progress), realisasi biaya produksi, analisa proyek (sisa/kurang anggaran), evaluasi proyek (untung/rugi).

4. Customer Relationship Management (CRM)

Sistem aplikasi yang digunakan untuk memonitor pelaksanaan pencapaian target penjualan yang dikelompokkan dalam beberapa modul antara lain : e-Marketing, e-Sales, e-Customer, serta analisa hasil pemasaran.

5. Sistem Kesehatan (MEDICINE)

Sistem aplikasi yang digunakan dalam membantu operasional kegiatan unit pelayanan kesehatan mulai dari aktifitas : Pendaftaran Pasien, Penanganan Medis, Laboratorium, Apotik, Keuangan, Inventory, Laporan Kegitan Medis dan lainnya.

5. Perkembangan Usaha

Mengevaluasi perjalanan Mede, terdapat hikmah yang dapat diambil dalam kaitannya dengan perolehan pasar dan layanan pelanggan. Awalnya Mede menjalankan bisnis dengan mencari pasar pada jenis usaha yang sama dengan pelanggan yang pernah didapat Mede. Hal ini dikarenakan produk yang ditawarkan berasal dari produk yang pernah dibuat pada pelanggan sebelumnya (ada jaminan produk dapat diimplementasikan).

Dengan menjamin bahwasannya produk yang dikerjakan Mede pasti dapat diimplementasikan dengan bukti kepuasan pelanggan sebelumnya, Mede semakin mendapat kepercayaan dari pelanggan, sehingga seiring dengan perjalanan waktu Mede sudah dapat memberikan solusi yang tepat bagi pelanggannya sesuai dengan pengalaman yang didapat Mede dan kemampuan dalam memberikan produk sebagai solusi kebutuhan pelanggan.

Dari pengalaman tersebut Mede mengambil kesimpulan bahwasannya untuk membangun tim pemasaran yang tangguh dalam menyakinkan pasar, dibutuhkan prestasi yang gemilang sehingga pelanggan merasa puas terhadap hasil dan layanan yang didapat, sehingga referensi yang diberikan pelanggan lebih dapat dipercaya oleh pasar.

Kepuasan pelanggan merupakan strategi jitu dalam menjalankan pemasaran jasa teknologi informasi dalam rangka memperoleh kepercayaan pasar, yang secara filsafat dikatakan "Pasar Lebih Membutuhkan Bukti Daripada Janji", dimana bukti itu datangnya dari kepuasan pelanggan yang telah mendapatkan kepuasan atas layanan yang kita diberikan.

Dari kenyataan tersebut di atas, Mede selalu mengutamakan kepuasan pelanggan dengan memberikan layanan yang profesional disertai ide brilian dalam menghasilkan solusi inovatif.

Mengawali pergantian tahun 2006, Mede memutuskan untuk pindah kantor pada lokasi yang strategis, suasana kantor yang kondusif, dengan fasilitas kantor yang lebih lengkap dalam mendukung operasional kerja maupun refreshing.

Kantor baru akan dijadikan momentum dalam meningkatkan kesiapan menghadapi persaingan dunia bisnis penyedia solusi teknologi informasi, dengan filosofi :"Kantor Baru Dengan Semangat Baru Siap Menghadapi Tantangan Baru Dalam Memberikan Solusi Baru & Mutakhir Dalam Mencari Pelanggan Baru Dan Menjaga Pelanggan Yang Ada Dengan Pola Pendekatan Yang Baru Dalam Rangka Meningkatkan Kepuasan Pelanggan".

Mede menyadari bahwasannya persaingan bisnis akan semakin ketat dengan bertambahnya pelaku bisnis dalam bidang penyedia jasa teknologi informasi khususnya. Penambahan pelaku bisnis pada dasarnya berbanding lurus dengan meningkatnya kebutuhan solusi teknologi informasi dari berbagai dunia usaha dalam membantu kelancaran serta kemudahan dalam melakukan manajemen terhadap aktifitas yang ada dalam perusahaan.

Dengan adanya fenomena di atas, Mede melihat peluang bisnis yang besar dalam bisnis teknologi informasi sehingga menuntut persiapan dalam memberikan solusi tepat guna dengan pemilihan teknologi yang handal dan mutakhir, sehingga menjadikan Mede sebagai penyedia solusi teknologi informasi yang terpilih.

Di kantor baru yang berlokasi di Komplek Depdikbud Blok A2 No. 4 Jl. Pejaten Raya Pejaten Barat, Pasar Minggu - Jakarta, Mede membangun tim yang tangguh dalam memberikan pelayanan pelanggan secara maksimal.

6. Tujuan Perusahaan di Bangun

Kemajuan Teknologi Informasi akan membawa perkembangan pesat bagi dunia industri karena hanya melalui media Internet, mereka dapat membangun suatu jaringan bisnis yang tangguh, sehingga Teknologi Informasi dapat dijadikan sebagai faktor dalam mengendalikan pertumbuhan ekonomi.

Dampak yang diberikan dari perkembangan Teknologi Informasi merupakan suatu peluang bisnis dalam menuangkan ide inovatif kedalam suatu produk Teknologi Informasi yang handal didukung dengan layanan yang prima serta menajemen yang profesional sehingga menghasilkan solusi teknologi informasi yang tepat guna demi melindungi investasi pelanggan, dan mencegah penghamburan dana yang sia-sia demi mendapatkan teknologi yang mahal dan tidak aplikatif.

Dengan didukung semangat menjadi kekuatan baru dalam percaturan bisnis Teknologi Informasi, Mede membangun team dari berbagai disiplin ilmu dan kemampuan yang merata dalam bidang teknologi informasi :

• Ahli dalam Java & Web Technologies.

• Ahli dalam Microsoft technologies.

• Ahli dalam Web Application Dev.

• Ahli berbagai Database/Information System Management Implementation.

• Ahli Implementasi Datawarehouse.

• Ahli Linux and Microsoft Windows Administrasi & Infrastructure.

• Ahli dalam Enterprise Application Integration & Intermediation System.

Sumber :

http://www.mede.co.id/

http://www.mede.co.id/profile.htm

http://www.mede.co.id/team.htm

http://www.mede.co.id/product.htm

http://www.mede.co.id/news-web.htm

Sabtu, 28 September 2013

Pengantar Forensik Teknologi Informasi

Komputer Forensik

A. Latar Belakang Ilmu Forensik

Ilmu forensik adalah ilmu yang mempelajari benda-benda yang berhubungan dengan kejahatan. Benda-benda ini dinamakan barang bukti. Para ilmuwan forensik mempelajari barang bukti supaya bisa dijadikan sebagai bukti dalam persidangan. Istilah forensik berarti : “dapat dipakai dalam persidangan hukum.” Saat menganalisis barang bukti, para ilmuwan forensik melakukan kegiatan-kegiatan yang sama seperti yang dilakukan para ilmuwan lain: mereka mengamati, menggolongkan, membandingkan, menggunakan angka, mengukiur, memperkirakan, menafsirkan data, dan kemudian menarik kesimpulan yang masuk akal berdasarkan barang bukti yang ada. Ilmu forensik bersifat aktif dan tak kenal lelah. Ilmu ini menyelidiki secara tuntas.

Ilmuwan forensik bisa saja seorang petugas kepolisiaan atau detektif. Polisi khusus bertanggung jawab menyelidiki kejahatan-kejahatan serius. Ilmuwan forensik bisa juga anggota-anggota dari laboratorium forensik negara, daerah, atau kota yang bekerja sama dengan polisi dan detektif. Beberapa ilmuwan forensik memiliki latar belakang dalam bidang kriminologi, yaitu ilmu tentang kejahatan. Ilmuwan forensik lainnya mengkhususkan diri dalam bidang patologi (ilmu tentang penyebab –penyebab kematian dan penyakit), kimia, biologi, kedokteran gigi, psikiatri, psikologi, atau teknik.

Departemen kepolisian yang besar dan organisasi pemberantas kejahatan tingkat nasional, seperti FBI (Federal Bureau of Investigation) memiliki ilmuwan forensik tersendiri. Di departemen kepolisian yang lebih kecil, para petugas kepolisian seringkali merangkap tugas sebagai ilmuwan forensik sekaligus penyelidik. Banyak negara bagian memiliki laboratorium forensik daerah yang bekerja sama dengan seluruh departemen kepolisian setempat. Ada sekitar 400 laboratorium forensik di Amerika Serikat, dan sekitar 40.000 ilmuwan forensik dan teknisi. Sebagian besar ilmuwan forensik memiliki ijazah ilmu kriminologi atau bidang spesialisasi lainnya. Seorang ilmuwan forensik dapat juga bekerja di jurusan biologi, kimia, antropologi atau kriminologi di universitas, dan dipanggil untuk bekerja sama dengan departemen kepolisian atau laboratorium forensik setempat jika diperlukan.

Biasanya di tempat kejadian perkara, seorang detektif mencatat, mewawancarai, para saksi mata, dan terkadang mengumpulkan barang bukti. Barang bukti tersebut kemudian dikirim ke laboratorium forensik, atau juga dikenal sebagai lab kriminal, untyuk dianalisis. Di laboratorium ini, para ilmuwan forensik akan menggunakan keahlian mereka dalam penggolongan, pebandingan, pengamatan, dan rekonstruksi untuk memeriksa barang bukti. Mereka kadang bekerja “buta”, artinya mereka tidak mengetahui rincian lain tentang kejahatan tersebut. Hasil dari pekerjaan mereka mengungkap lebih banyak lagi tentang kejahatan tersebut dan dikirim kembali kepada detektif. Barang bukti ini kemudian ditambahkan dengan informasi yang dikumpulkan melalui wawancara dengan para saksi. Detektif, bekerja sama dengan para ilmuwan forensik, kemudian bertanggung jawab untuk membuat kesimpulan berdasarkan barang bukti yang ada dan membongkar kejahatan tersebut.

B. Ruang Lingkup Ilmu Forensik

Ilmu-ilmu yang menunjang ilmu forensik adalah ilmu kedokteran, farmasi, kimia, biologi, fisika, dan psikologi. Sedangkan kriminalistik merupakan cabang dari ilmu forensik. Cabang-cabang ilmu forensik lainnya adalah: kedokteran forensik, toksikologi forensik, odontologi forensik, psikiatri forensik, entomologi forensik, antrofologi forensik, balistik forensik, fotografi forensik, dan serologi / biologi molekuler forensik. Biologi molekuler forensik lebih dikenal dengan ”DNA-forensic”.

Pada awalnya psikologi di Indonesia mengenal lima bidang. Diantaranya psikologi perkembangan, industri, pendidikan, sosial dan klinis. Berbeda halnya dengan negara-negara maju seperti Amerika, Inggris dan Australia telah muncul bidang psikologi tersendiri lagi yaitu psikologi forensik.

Di Indonesia, Nanti kemudian psikologi forensik menjadi isu hangat, ramai diperbincangkan oleh banyak kalangan psikolog, ketika mencuat diawal tahun 2003 kasus Sumanto, yang menderita gangguan jiwa/ psikopat, dan akhirnya ditempatkan dibangsal khusus penderita sakit jiwa, yakni bangsal sakura kelas III.

Pada tahun 2008 ilmu psikologi berperan kembali, berdasarkan hasil tes psikologi dan hasil pemeriksaan tim dokter jiwa Polda Jatim, bahwa Ryan mengalami gangguan kejiwaan psikopatis.

Pengertian forensik berasal dari bahasa yunani yaitu forensic yang bermakna debat atau perdebatan. Forensik adalah bidang ilmu pengetahuan yang digunakan untuk membantu proses penegakan keadilan melalui penerapan ilmu atau sains.

Xena (2007) mengatakan bahwa forensik adalah sebuah penerapan dari berbagai ilmu pengetahuan untuk menjawab pertanyaan-pertanyaan yang penting untuk sebuah sistem hukum yang mana hal ini mungkin terkait dengan tindak pidana.

Senada dengan Wijaya (2009) juga mengemukakan pengertian forensik adalah ilmu apapun yang digunakan untuk tujuan hukum dengan tidak memihak bukti ilmiah untuk digunakan dalam pengadilan hukum dan dalam penyelidikan dan pengadilan pidana.

Ada beberapa disiplin ilmu yang memberikan wadah khusus pada bidang forensik dalam penegakan hukum antara lain ilmu fisika forensik, ilmu psikologi forensik, ilmu kedokteran forensik, ilmu taksiologi forensik, ilmu psikiatri forensik dan komputer forensik.

Brigham mendefenisikan psikologi forensik adalah sebagai aplikasi yang sangat beragama dari ilmu psikologi pada semua isu hukum atau aplikasi yang sempit dari psikologi klinis pada sistem hukum.

Dalam Webster’s New World Dictionary mendefenisikan psikologi forensik adalah sesuatu yang khas atau yang pas untuk peradilan hukum, perdebatan publik atau argumentasi formal yang menspesialkan diri atau ada hubungannya dengan aplikasi pengetahuan ilmiah, terutama pengetahuan medis pada masalah-masalah hukum, seperti pada investigasi pada suatu tindak kejahatan.

Sedangkan Rizky (2009) mendefensikan psikologi sebagai semua pekerjaan psikologi yang secara langsung membantu pengadilan, pihak-pihak yang terlibat dalam proses hukum, fasilitas kesehatan mental koreksional, forensik, dan badan-badan administratif, yudikatif dan legislatif yang bertindak dalam sebuah kapasitas yudisial.

Oleh kalangan para psikolog forensik mengatakan bahwa yang menjadi eksplorasi psikologi forensik dikelompokkan menjadi empat bagian diantaranya:

1. Psychology of criminal conduct, psychology of criminal behaviour, psychological study of crime, criminal psychology.

2. Forensic clinical psychology, correctional psychology, assesmnet dan penanganan atau rehabilitasi prilaku yang tidak diinginkan secara sosial.

3. Mempelajarai tentang metode atau tekhnik yang digunakan oleh badan kepolisian antara lain police psychology, behavioural science, and investigative psychology.

4. Bidang psychology and law terutama difokuskan pada proses persidangan hukum dan sikap serta keyakinan partisipannya.

C. Latar Belakang Komputer Forensik

Sekarang ini, dimana penggunaan internet semakin meningkat maka akan memberikan dampak positif maupun negatif bagi pihak yang menggunakannya. Dari sisi positif, internet dapat memberikan fasilitasfasilitas bagi para penggunanya sehingga dapat membantu pengguna internet untuk berhubungan ataupun mencari apa yang diperlukan. Sedang sisi negatif, seiring dengan maraknya jenis infomasi yang disajikan, maka dapat timbul pengaruh-pengaruh negatif yang bagi yang tidak dapat menyaringnya. Selain itu, kejahatan di dunia maya juga tidak terelakkan lagi.

Perkembangan kejahatan pun semakin luas dan beragam. Mulai dari internet abuse, hacking, cracking, carding, dan sebagainya. Mulai dari cobacoba sampai dengan ketagihan dan menjadi profesi, kejahatan di internet menjadi hal yang harus diperhatikan bagi pengguna internet itu sendiri. Jika pada awalnya hanya coba-coba, kemudian berkembang menjadi kebiasaan Hukum cyber yang masih belum jelas kapan diundangkan menjadikan pelaku kejahatan internet (cybercrime) leluasa melawan hukum. Pihak berwajib juga masih menunggu hukum cyber yang menurut beberapa pakar hukum merupakan hukum yang tidak begitu mengikat.

Di Indonesia sudah banyak situs-situs yang sudah pernah “diobokobok” oleh para vandal, dan pernah tersiar berita bahwa ada cracker Indonesia yang tertangkap di Singapura. Disamping itu, berdasarkan statistic kejahatan komputer, Indonesia masuk dalam ranking dua yang mencoba melakukan attack terhadap situs web di luar negeri, terutama Amerika Serikat. Berdasarkan data tersebut, muncul berbagai pertanyaan terkait dengan pengamanan system jaringan computer seperti: Apakah jaringan komputer itu cukup aman? Apakah aman bila melakukan proses perijinan melalui jaringan komputer tanpa khawatir seseorang mencuri informasi tentang perusahaan yang akan dibangun? Apakah mungkin seseorang mengetahui password orang lain dan menggunakannya tanpa ketahuan? Dapatkah sesorang mencuri atau memanipulasi file orang lain? Dapatkah kita mempunyai sebuah jalur komunikasi yang aman di Internet? Apa yang harus dilakukan untuk mengamankan sistem jaringan komputer? dan sebagainya. Untuk menjawab semua pertanyaan tersebut sangatlah tergantung dari tingkatan permasalahannya sendiri, yang sangat tergantung kepada setiap kasus yang terjadi.

Pada dasarnya kita semua menginginkan privasi, keamanan, dan perasaan aman dalam hidup, termasuk dalam penggunaan jaringan komputer. Kita mengharapkan hasil pekerjaan kita aman dan jauh kemungkinan untuk dicuri, di-copy, atau dihapus. Kita juga menginginkan keamanan pada waktu saling kirim e-mail tanpa khawatir ada pihak tidak bertanggung jawab (malicious users) yang dapat membaca, mengubah atau menghapus isi berita e-mail tersebut. Pengamanan juga diperlukan sebagai akibat tidak dapat dijaminnya suatu sistem 100% akan bebas dari kerusakan fisik seperti kerusakan media penyimpanan (hard-disk), kerusakan sistem, bencana alam, dan sebagainya. Segala bentuk kejahatan baik di dunia nyata maupun di dunia maya, sering meninggalkan jejak yang tersembunyi ataupun terlihat. Jejak tersebut yang kemudian dapat meningkat statusnya menjadi bukti, menjadi salah satu perangkat/entitas hukum penting.

D. Dasar Hukum diperlukannya Komputer Forensik

Secara garis besar, Cyber Crime terdiri dari dua jenis, yaitu;

1. Kejahatan yang menggunakan teknologi informasi (“TI”) sebagai fasilitas;

2. Kejahatan yang menjadikan sistem dan fasilitas TI sebagai sasaran.

Berdasarkan UU No. 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (“UU ITE”), hukum Indonesia telah mengakui alat bukti elektronik atau digital sebagai alat bukti yang sah di pengadilan. Dalam acara kasus pidana yang menggunakan Kitab Undang-Undang Hukum Acara Pidana (KUHAP), maka UU ITE ini memperluas dari ketentuan Pasal 184 KUHAP mengenai alat bukti yang sah.

Pasal 5

1. Informasi Elektronik dan / atau Dokumen Elektronik dan / atau hasil cetaknya merupakan alat bukti hukum yang sah.

2. Informasi Elektronik dan / atau Dokumen Elektronik dan / atau hasil cetaknya sebagaimana dimaksud pada ayat (1) merupakan perluasan dari alat bukti yang sah sesuai dengan Hukum Acara yang berlaku di Indonesia.

3. Informasi Elektronik dan / atau Dokumen Elektronik dinyatakan sah apabila menggunakan Sistem Elektronik sesuai dengan ketentuan yang diatur dalam Undang- Undang ini.

4. Ketentuan mengenai Informasi Elektronik dan / atau Dokumen Elektronik sebagaimana dimaksud pada ayat (1) tidak berlaku untuk:

a. surat yang menurut Undang-Undang harus dibuat dalam bentuk tertulis; dan

b. surat beserta dokumennya yang menurut Undang-Undang harus dibuat dalam bentuk akta notaril atau akta yang dibuat oleh pejabat pembuat akta.

Pasal 6

Dalam hal terdapat ketentuan lain selain yang diatur dalam Pasal 5 ayat (4) yang mensyaratkan bahwa suatu informasi harus berbentuk tertulis atau asli, Informasi Elektronik dan / atau Dokumen Elektronik dianggap sah sepanjang informasi yang tercantum didalamnya dapat diakses, ditampilkan, dijamin keutuhannya, dan dapat dipertanggungjawabkan sehingga menerangkan suatu keadaan.

Menurut keterangan Kepala Unit V Information dan Cyber Crime Badan Reserse Kriminal Mabes Polri, Kombespol Dr. Petrus Golose dalam wawancara penelitian Ahmad Zakaria, S.H., pada 16 April 2007, menerangkan bahwa Kepolisian Republik Indonesia (“Polri”), khususnya Unit Cyber Crime, telah memiliki Standar Operasional Prosedur (SOP) dalam menangani kasus terkait Cyber Crime. Standar yang digunakan telah mengacu kepada standar internasional yang telah banyak digunakan di seluruh dunia, termasuk oleh Federal Bureau of Investigation (“FBI”) di Amerika Serikat.

Karena terdapat banyak perbedaan antara cyber crime dengan kejahatan konvensional, maka Penyidik Polri dalam proses penyidikan di Laboratorium Forensik Komputer juga melibatkan ahli digital forensik baik dari Polri sendiri maupun pakar digital forensik di luar Polri. Rubi Alamsyah, seorang pakar digital forensik Indonesia, dalam wawancara dengan Jaleswari Pramodhawardani dalam situs perspektifbaru.com, memaparkan mekanisme kerja dari seorang Digital Forensik antara lain:

1. Proses Acquiring dan Imaging

Setelah penyidik menerima barang bukti digital, maka harus dilakukan proses Acquiring dan Imaging yaitu mengkopi (mengkloning / menduplikat) secara tepat dan presisi 1:1. Dari hasil kopi tersebutlah maka seorang ahli digital forensik dapat melakukan analisis karena analisis tidak boleh dilakukan dari barang bukti digital yang asli karena dikhawatirkan akan mengubah barang bukti.

2. Melakukan Analisis

Setelah melakukan proses Acquiring dan Imaging, maka dapat dilanjutkan untuk menganalisis isi data terutama yang sudah dihapus, disembunyikan, di-enkripsi, dan jejak log file yang ditinggalkan. Hasil dari analisis barang bukti digital tersebut yang akan dilimpahkan penyidik kepada Kejaksaan untuk selanjutnya dibawa ke pengadilan.

Dalam menentukan locus delicti atau tempat kejadian perkara suatu tindakan cyber crime, tidak dapat diketahui secara pasti metode apa yang diterapkan oleh penyidik khususnya di Indonesia. Namun untuk Darrel Menthe dalam bukunya Jurisdiction in Cyberspace : A Theory of International Space, menerangkan teori yang berlaku di Amerika Serikat yaitu:

1. Theory of The Uploader and the Downloader

Teori ini menekankan bahwa dalam dunia cyber terdapat 2 (dua) hal utama yaitu uploader (pihak yang memberikan informasi ke dalam cyber space) dan downloader (pihak yang mengakses informasi)

2. Theory of Law of the Server

Dalam pendekatan ini, penyidik memperlakukan server di mana halaman web secara fisik berlokasi tempat mereka dicatat atau disimpan sebagai data elektronik.

3. Theory of International Space

Menurut teori ini, cyber space dianggap sebagai suatu lingkungan hukum yang terpisah dengan hukum konvensional di mana setiap negara memiliki kedaulatan yang sama.

Sedangkan pada kolom “Tanya Jawab UU ITE” dalam laman http://www.batan.go.id/sjk/uu-ite dijelaskan bahwa dalam menentukan tempus delicti atau waktu kejadian perkara suatu tindakan cyber crime, maka penyidik dapat mengacu pada log file, yaitu sebuah file yang berisi daftar tindakan dan kejadian (aktivitas) yang telah terjadi di dalam suatu sistem komputer.

E. Pengertian Komputer Forensik

Forensik komputer adalah suatu proses mengidentifikasi, memelihara, menganalisa, dan mempergunakan bukti digital menurut hukum yang berlaku. Forensik komputer yang kemudian meluas menjadi forensik teknologi informasi masih jarang digunakan oleh pihak berwajib, terutama pihak berwajib di Indonesia.

F. Pengertian Komputer Forensik Menurut Ahli

1. Menurut Noblett, yaitu berperan untuk mengambil, menjaga, mengembalikan, dan menyajikan data yang telah diproses secara elektronik dan disimpan di media komputer.

2. Menurut Judd Robin, yaitu penerapan secara sederhana dari penyidikan komputer dan teknik analisisnya untuk menentukan bukti-bukti hukum yang mungkin.

3. Menurut Ruby Alamsyah (salah seorang ahli forensik IT Indonesia), digital forensik atau terkadang disebut komputer forensik adalah ilmu yang menganalisa barang bukti digital sehingga dapat dipertanggungjawabkan di pengadilan. Barang bukti digital tersebut termasuk handphone, notebook, server, alat teknologi apapun yang mempunyai media penyimpanan dan bisa dianalisa.

G. Tujuan Komputer Forensik

Di masa informasi bebas seperti sekarang ini, terjadi kecenderungan peningkatan kerugian finansial dari pihak pemilik komputer karena kejahatan komputer. Kejahatan komputer dibagi menjadi dua, yaitu computer fraud dan computer crime. Computer fraud meliputi kejahatan/pelanggaran dari segi sistem organisasi komputer. Sedang computer crime merupakan kegiatan berbahaya di mana menggunakan media komputer dalam melakukan

pelanggaran hukum. Untuk menginvestigasi dan menganalisa kedua kejahatan di atas, maka digunakan sistem forensik dalam teknologi informasi.

H. Kebutuhan akan Komputer Forensik

Dalam satu dekade terakhir, jumlah kejahatan yang melibatkan komputer telah meningkat pesat, mengakibatkan bertambahnya perusahaan dan produk yang berusaha membantu penegak hukum dalam menggunakan bukti berbasis komputer untuk menentukan siapa, apa, di mana, kapan, dan bagaimana dalam sebuah kejahatan. Akibatnya, komputer forensik telah berkembang untuk memastikan presentasi yang tepat bagi data kejahatan komputer di pengadilan. Teknik dan tool forensik seringkali dibayangkan dalam kaitannya dengan penyelidikan kriminal dan penanganan insiden keamanan komputer, digunakan untuk menanggapi sebuah kejadian dengan menyelidiki sistem tersangka, mengumpulkan dan memelihara bukti, merekonstruksi kejadian, dan memprakirakan status sebuah kejadian. Namun semua itu masih terasa belum efisien mengingat terpisahnya tool komputer forensik dengan sistem operasi yang digunakan untuk keperluan tersebut.

Barang bukti yang berasal dari komputer telah muncul dalam persidangan hampir 30 tahun. Awalnya, hakim menerima bukti tersebut tanpa membedakannya dengan bentuk bukti lainnya. Namun seiring dengan kemajuan teknologi komputer, perlakuan tersebut menjadi membingungkan.

Bukti yang berasal dari komputer sulit dibedakan antara yang asli ataupun salinannya, karena berdasarkan sifat alaminya, data yang ada dalam komputer sangat mudah dimodifikasi. Proses pembuktian bukti tindak kejahatan tentunya memiliki kriteria-kriteria, demikian juga dengan proses pembuktian pada bukti yang didapat dari komputer.

GNU/Linux (selanjutnya akan disebut Linux saja) adalah sistem operasi Open Source yang sudah siap untuk analisa forensik. Linux dilengkapi dengan berbagai tool untuk membuat file image dan analisa standar yang digunakan untuk menganalisa bukti yang dicurigai dan membandingkannya.

Namun demikian, tool standar tersebut hanya dapat melakukan tugas-tugasnya sesuai dengan namanya, yaitu “standar”. Untuk proses analisis komputer forensik yang lebih detail atau kasus yang lebih rumit diperlukan tool-tool lain sesuai dengan apa yang kita butuhkan.

Sebenarnya tool komputer forensik lainnya telah banyak tersedia di internet dan tinggal di-download secara gratis, namun akan terasa sangat riskan apa bila ketika kita akan melakukan analisis komputer forensik mendadak kita harus men-download terlebih dahulu tool yang kita butuhkan, atau jika tool tersebut telah ada akan masih tetap terasa kurang efisien jika harus melakukan proses installasi tool setiap akan melakukan analisis komputer forensik.

I. Barang Bukti Digital

Barang bukti ini bersifat digital yang diekstrak atau di-recover dari barang bukti elektronik.Berikut ini barang bukti contoh digital forensik :

1. Logical file, yaitu file-file yang masih ada dan tercatat di file system yang sedang berjalan (running) disuatu partisi. File tersebut bersifat bisa berupa file-file aplikasi, libarary,office,logs, multimedia dan lainnya.

2. Delete file,dikenal juga dengan istilah unallocated cluster yang merujuk pada cluster dan sektor tempat penyimpanan file yang sudah terhapus dan tidak teralokasi lagi untuk file tersebut dengan ditandai dalam file system sebagai area yang dapat digunakan lagi untuk penyimpanan file-file baru.

3. Lost file,yaitu file sudah tidak tercatat lagi di file system yang sedang berjalan (running) dari suatu partisi, namun file tersebut masih ada di sektor penyimpanannya .

4. File Slack, yaitu sektor penyimpanan yang berada diantara End of File (EoF) dengan End of Cluster (Eoc).

5. Log File

6. Audio File

7. Email

8. Video File

9. Short Messenge Service (SMS)

J. Model Komputer Forensik

Model forensik melibatkan tiga komponen terangkai yang dikelola sedemikian rupa hingga menjadi sebuah tujuan akhir dengan segala kelayakan dan hasil yang berkualitas. Ketiga komponen tersebut adalah:

Manusia (People), diperlukan kualifikasi untuk mencapai manusia yang berkualitas. Memang mudah untuk belajar komputer forensik, tetapi untuk menjadi ahlinya, dibutuhkan lebih dari sekadar pengetahuan dan pengalaman.

Peralatan (Equipment), diperlukan sejumlah perangkat atau alat yang tepat untuk mendapatkan sejumlah bukti (evidence) yang dapat dipercaya dan bukan sekadar bukti palsu.

Aturan (Protocol), diperlukan dalam menggali, mendapatkan, menganalisis, dan akhirnya menyajikan dalam bentuk laporan yang akurat. Dalam komponen aturan, diperlukan pemahaman yang baik dalam segi hukum dan etika, kalau perlu dalam menyelesaikan sebuah kasus perlu melibatkan peran konsultasi yang mencakup pengetahuan akan teknologi informasi dan ilmu hukum.

K. Metodologi Standar dalam Komputer Forensik

Pada dasarnya tidak ada suatu metodologi yang sama dalam pengambilan pada data digital, dikarnakan setiap kasus itu bersifat unik artinya kasus tersebut satu dan yang lainnya itu berbeda-beda. Walaupun demikian memasuki wilayah hukum formal, tentu saja dibutuhkan suatu aturan formal yang dapat melegalkan suatu investigasi.

Untuk itu, menurut U.S Departement of Justice ada 3 hal yang di tetapkan dalam memperoleh buki digital :

• Tindakan yang diambil untuk mengamankan dan mengumpulkan barang bukti digital tidak boleh mempengaruhi integritas data tersebut.

• Yang melakukan proses pengujian barang bukti (data digital) tersebut harus sudah terlatih.

• Aktiftas yang berhubungan dengan pengambilan, pengujian, penyimpanan atau pentranferan barang bukti digital harus didokumentasikan dan dapat dilakukan pengujian ulang.

Selain itu terdapat pula beberapa panduanke profesian yang diterima secara luas :

• Pengujian forensik harus dilakukan secara menyeluruh. Pekerjaan menganalisa media dan melaporkan temuan tanpa adanya prasangka atau asumsi awal.

• Media yang digunakan pada pengujian harus disterilisasi sebelum digunakan.

• Image bit dari media asli harus dipelihara selama keseluruhan di penyelidikan.

Dalam kaitan ini terdapat Akronim PPAD pada Komputer forensik :

• Memelihara Data (data preserve) : Untuk menjamin data agar tidak berubah.

• Melindungi data (data protect) : Bertujuan menjamin tidak ada yang mengakses barang bukti yang mengancam keasliannya.

• Melakukan Anlisis data (data analysis) : Menggunakan Teknik forensik

• Mendokumentasikan semuanya (documentation) : termasuk langkah-langkah yang dilakukan dalam kegiatan investigation.

Dari uraian diatas sudah sangat jelas bahwa tujuan pendefenisian Metodologi standar untuk melindungi bukti digital. mengenai penentuan kebijakan dan prosedur teknis dan pelaksanaan dapat disusun kemudian oleh instansi yang terkait, tentunya dengan mengacu pada metode-metode standar yang telah ada dan disesuaikan dengan hukum yang berlaku dinegara yang bersangkutan.

Dari beberapa Metodologi diatas dapat digarisbawahi bahwa penggunaan bukti asli dalam investigasi sangat dilarang dan bukti ini harus dijaga agar jangan sampai ada perubahan didalamnya karna akan mempengaruhi kesimpulan yang akan diambil.

L. Pemrosesan Barang Bukti

Barang bukti sangat penting keberadaanya karena sangat menentukan keputusan di pengadilan, untuk itu pemrosesan barang bukti dalam analisa forensik sangat diperhatikan. Berikut ini adalah panduan umum dalam pemrosesan barang bukti menurut Lori Wilier dalam bukunya "Computer Forensic":

• - shutdown komputer, jika hal ini terjadi kemungkinan besar hilangnya proses yang sedang berjalan

• dokumentasikan sistem konfigurasi hardware, perhatikan dengan pasti bagaimana komputer disetup , karna kita pasti ingin melihat kondisi semula pada tempat yang aman (restore)

• pindah Sistem konfigurasi ditempat yang aman

• buat backup secara bit-by-bit dari Hardisk dan Floppy barang bukti asli

• uji koetentikan data pada semua perangkat penyimpanan

• dokumentasikan tanggal dan waktu yang berhubungan dengan file komputer

• buat daftar keyword pencarian

• evaluasi swap file, evaluasi file slack

• evaluasi unallocatted space (erased file)

• pencarian keyword pada file, program untuk mengetahui kegunaanya

• dokumentasikan nama file, serta attribut tanggal dan waktu

• identifikasikan anomali file, program untuk mengetahui kegunaanya

• dokumentasikan temuan dan software yang dipergunakan

• buat salinan software yang dipergunakan

M. Tools dalam Komputer Forensik

Internet yang berisi Jaringan Forensik dan proses intersepsi yang sah menurut hukum adalah tugas-tugas yang penting untuk banyak organisasi termasuk small medium business, enterprises, industri banking dan finance, tubuh Pemerintahan, forensik, dan agen intelijen untuk tujuan-tujuan yang berbeda-beda seperti penarsipan, intersepsi, dan mengaudit lalu lintas internet untuk referensi masa depan dan kebutuhan forensik. Penarsipan ini dan pemulihan kembali data internet dapat digunakan untuk barang bukti hukum dalam beberapa kasus perselisihan. Pemerintah dan agen-agen intelijen mengunakan beberapa teknologi untuk melindungi dan mempertahankan keamanan nasional.

Produk-produk seperti Sistem E-Detective (Wired LAN Interception System), Sistem Wireless-Detective(802.11 a/b/g/n Wireless LAN Interception System), dan HTTPS/SSL Network Packet Forensic Device adalah produk-produk yang menyediakan solusi-solusi network monitoring, network forensics, auditing, dan proses intersepsi yang sah secara hukum.

N. Contoh Kasus Komputer Forensik

Kasus Guru dan Trickster

Kasus Guru dan Trickster , ini adalah sebuah contoh kasus nyata yang dikerjakan oleh seorang IT forensik , pada saat itu adalah bulan oktober dimana seorang guru wanita meneleponnya dan mengatakan bahwa dia ( guru itu ) dianggap gila oleh atasannya , ia adalah seorang guru baru dan belum menjadi pengajar tetap pada sebuah Sekolah Menengah Atas di New England , salah seorang murid di salah satu kelas-nya mengulang hal-hal yang ia lakukan pada malam sebelumnya yang dikerjakan dalam kamarnya , walau dia sudah yakin mematikan komputernya pada malam hari dan orang lain berbicara dalam rumah sementara ia mendengarkan di luar , tidak ada kata yang tidak didengar, apalagi diulang. Dia melihat sekeliling untuk bug ... hanya menemukan beberapa laba-laba. Dia menyewa P.I. untuk mencariperangkat penyadap dan tidak ditemukan. Dia pergi ke polisi, yang tidak tertarik tanpa barang bukti . pengawas nya di sekolah tidak menganggapnya serius. Kepala di sekolah itu mengira dia sudah gila. Dia merasa bahwa dia dalam bahaya dipecat dan kehilangan karir yang dia inginkan.

Dia mulai curiga komputernya adalah sarana akses ke menyerang privasinya, tetapi ia tidak tahu bagaimana caranya. dan mulai mengirimkan sejumlah besar file kepada teknisi IT forensik tersebut namun begitu sulit mencari sesuatu yang tidak kita ketahui . maka pada akhirnya IT forensik itu memeriksa secara langsung komputer dari client ini dan hal pertama yang ia lakukan adalah membuat salinan identik dari hard drive. jika tidak salah ia mengunakan Media Tools Professional dari RecoverSoft.

ia mencari Trojan Remote Control. Seperti Trojan horse asli , trojan biasanya di sisipkan pada hadiah gratis seperti games , atau pada email dengan attachment , setelah didalam komputer anda maka program tersebut akan mengeluarkan isi nya namun tidak seperti Trojans asli, mungkin tanpa diketahui pengontrol jarak jauh sering diam-diam, mengambil alih komputer Anda.

maka ia menjalankan program anti-malware, termasuk favorit nya pada saat itu, Ewido (kemudian dibeli oleh Grisoft, yang kemudian diakuisisi oleh AVG). ia juga mengunakan Norton, Panda, Spybot dan banyak lagi. program yang berbeda-beda menangkap hal-hal yang berbeda.beberapa virus yang terditeksi , tapi untuk remote control Trojans tak dapat ditemukan. maka iamelakukan sesuatu yang lain.

Maka ia membuat daftar nama-nama Trojan remote control, alias, dan executable (nama sebenarnya dari file yang melakukan pekerjaan kotor) dan dikompilasi mereka ke tabel. Ia mengunakan EnCase Forensik , dimuat drive, dan kemudian tabel input nya sebagai daftar kata kunci. ia telah mencari menyelimuti seluruh hard disk - aktif dan kompresi file dan ruang yang tidak terisi, file sllack, MBR, dan memori virtual file - untuk entri dalam daftar keyword barunya . Dari hasil, ia membuang semua yang merupakan bagian dari program antivirus atau kamus, dan membalik-balik yang tersisa.

mencari pada entri registri dari sistem terkompresi yang lama , mengembalikan file snapshot yang memberikan referensi sampai 30 file setup untuk satu Backdoor Trojan jahat dan untuk satu program desktop surveilans spyware. Mereka datang lengkap dengan tanggal instalasi dan alamat IP dari titik asal.

dan akhirnya dapat terungkap bawah pelakunya adalah seorang scripte kidie yang merupakan murid kelasnya yang kemudian akhirnya diberikan peringatan dan dipindahkan ke kelas lain dan guru itu pun tidak jadi dipecat

O. Daftar Pustaka

http://ariemeonk14.blogspot.com/2010/07/latar-belakang-forensik-it.html

http://www.negarahukum.com/hukum/psikologi-forensik-ruang-lingkupnya.html

http://naikson.com/Pengantar-Menuju-Ilmu-Forensik.pdf

https://www.facebook.com/permalink.php?story_fbid=529709520414044&id=358094977575500

http://www.scribd.com/doc/27116840/Pengantar-Menuju-Ilmu-Forensik

http://amutiara.files.wordpress.com/2007/01/ulasan-win-hex.pdf

http://resariski.wordpress.com/2011/10/09/kompute-forensik/

http://software-comput.blogspot.com/2013/04/sistem-operasi-untuk-kebutuhan-komputer.html

http://muhammadsyafrie.blogspot.com/2012/10/klasifikasi-barang-bukti-forensic.html

http://diandermawan.wordpress.com/tag/forensik-tech/

Kamis, 27 Juni 2013

Tugas Pengantar Teknologi Game, Visibility (Bagian 4)

Hai para blogger kali ini saya kembali lagi dengan segudang tugas dari Tugas Pengantar Teknologi Game, Interactive System yang ke empat. Berikut tugas-tugas yang saya kerjakan bersama kedua rekan saya Azzanul Anwar dan juga Ruslan Hadi, cekidot...

Disini akan banyak istilah2 baru yang akan dibahas berhubungan dengan istilah-istilah dunia per Game an nih para blogger...

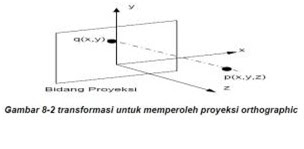

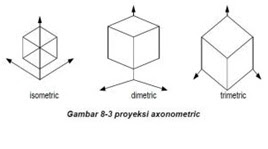

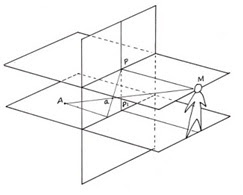

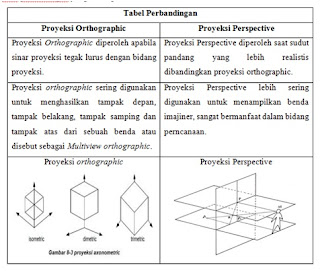

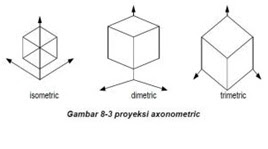

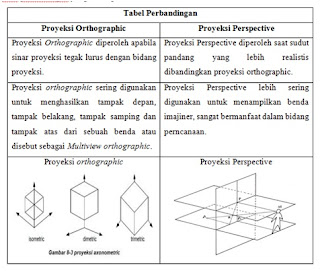

Ada yang tau istilah dari scene 2.5D ?

scene 2.5D adalah sebuah teori game dengan tampilan 3D datar (3D Plaine) namun biasa juga disebut game 2D tapi mereka tidaklah sama. Game seperti ini bukan 2D tapi tidak juga full 3D. Biasanya gameplaynya memang mirip game 2D dimana kita hanya bisa bergerak secara horizontal dan vertical namun beberapa gambarnya di render secara 3D. Teori grafik 2.5D ini biasa juga disebut dengan pseudo-3D sedangkan pada istilah game lebih dikenal dengan isometric/diametric atau bahkan trimetric projection.

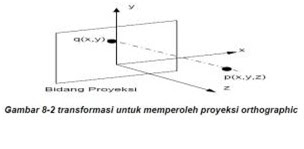

Berbeda dengan game 2D, dalam game 3D anda akan menemui tiga sisi (X,Y,Z).

Game bertipe ini menggunakan 2 macam tipe pemodelan:

-3D object/model :

ini merupakan model/ object 3 dimensi yang nantinya akan anda jadikan sebagai karakter utama, bangunan, object-object seperti senjata,musuh, permukaan tanah ,pohon, bukit,dll. Object 3d seperti ini bisa anda buat dengan menggunakan program seperti “3D S.Max”,”Maya”,”Hash”,dll

-2d graphic:

gambar 2D juga berperan dalam membuat game bertipe 3D fungsi gambar 2D antara lain:

- sebagai texture untuk object

- sebagai latar belakang ( langit , pemandangan,dll)

- sebagai meteran untuk nyawa , gambar untuk speedometer (untuk game racing), dll.

Sedangkan untuk membuat animasi dalam 3D dapat digunakan bones(tulang) yang layaknya manusia dapat digerakkan. Selain itu animasi tetap juga dapat menggunakan bitmap (gambar 2D) untuk animasi pada texture air, api,dll.

Kegunaan 2.5D dalam game adalah sebagai pengaturan gerakan seperti golden axe, double dragon, pathfinding musuh biasanya cukup sederhana , yang berguna jika musuh di kiri gerak ke kiri, kalau lebih atas maka gerakin musuh ke atas dst. Atau bisa dikatakan dengan istilah mengikuti posisi pemain (musuh dibuat bisa mengakses posisi pemain) dan agar lebih 'hidup' (kalau ada banyak musuh nggak melakukan gerakan yang sama secara bersamaan terus menerus), secara acak si musuh mukul atau pake jurus tertentu kalau dekat pemain.

Selain itu, juga ada istilah Level of Detail (LOD) yang merupakan sebuah Karakteristik untuk menciptakan dunia virtual. Konsep yang digunakan merupakan sebuah konsep untuk geometri rinci saja, konsep dasar bisa disamaratakan. Baru-baru ini, teknik LOD termasuk manajemen juga shader untuk tetap mengontrol kompleksitas pixel. Suatu bentuk tingkat manajemen detail telah diterapkan untuk tekstur selama bertahun-tahun, di bawah nama mipmapping, juga memberikan kualitas rendering yang lebih tinggi. Ini adalah hal yang lumrah untuk mengatakan bahwa "sebuah objek telah LOD'd" ketika objek disederhanakan oleh mendasari algoritma LOD-ing.

Konsep dari Level of Detail (LOD) itu sendiri bisa digambarkan sebagai berikut :

Dalam suatu game, Terrain merupakan model yang sangat besar. Membuat setiap pointnya secara eksplisit sangatlah tidak mungkin, maka metoda untuk mengotomatiskan pembangkitan Terrain merupakan hal biasa.

Ketika proses rendering, sebagian dari Terrain tertutup dan sebagian lain sangat jauh, oleh karena itu dikembangkanlah Terrain LOD algorithms.

Teknik LODs mempunyai banyak jenis, salah satunya adalah Terrain LODs. Algoritma ROAM merupakan algoritma terrain LOD yang menggunakan top-down dengan struktur data binary triangel. Algoritma ROAM (real-time Optimally Adapting Meshes) sangat baik untuk diimplementasikan pada terrain yang tidak datar atau terrain yang bergelombang. Ukuran dari terrain tidak mempengaruhi jumlah poligon yang terbentuk. Namun semakin besar jumlah poligonnya, makaframe-Ratenya semakin kecil.

Ada juga Triangle Bintrees (Binary Triangle Trees) yang merupakan sebuah representasi populer permukaan medan yang elevasi telah sampel pada interval jarak teratur adalah triangulasi subset dari titik sampel yang terdiri dari sumbu-blok, segitiga siku-siku isoceles.

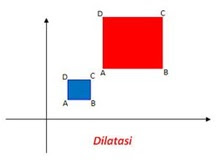

Selanjutnya, adalagi istilah Metode quadtree yang merupakan sebuah bentuk partisi hasil modifikasi dari metode fixed block. Teknik awalnya membagi citra kedalam range-range berbentuk 4 bujur sangkar yang sama besar. Setelah itu pada range yang memiliki error lebih besar dari threshold akan dilakukan partisi lagi pada range tersebut. Begitu pula dengan range didalamnya, apabila masih lebih besar dari threshold akan dipartisi kembali. Tetapi pada batasan maksimum, partisi akan berhenti dilakukan. Jenis partisi ini cukup menghemat waktu pada saat pemetaan domain ke range sebab tidak semua range memiliki ukuran kecil. Kelemahan dari partisi ini adalah threshold yang dipergunakan sama untuk segala level partisi. Setelah diteliti, hal ini tidak efektif dan hasil dari partisi menghasilkan banyak range. Berdasarkan analisis diatas, metode quadtree memiliki keunggulan lebih. Dengan menggunakan algoritma adaptive threshold maka kelemahan dari quadtree dapat diatasi.

Berikut merupakan gambar dari Metode Quadtree dan Metode Triangle Bintrees (Binary Triangle Trees) adalah :

1.Metode Quadtree

2.Metode Triangle Bintrees (Binary Triangle Trees)

Sumber : http://dennycharter.wordpress.com/2008/05/08/konsep-dasar-web-gis/

http://library.trunojoyo.ac.id/elib/detil_jurnal.php?id=2397&PHPSESSID=08145cf597a1381559af01d599e3d7dd

http://www.scribd.com/doc/55249400/presentasi22

Selasa, 18 Juni 2013

Tugas Pengantar Teknologi Game, Interactive System (Bagian 3)

Pada kesempatan kali ini saya akan menjelaskan tentang Sistem Interaktif atau biasa disebut dengan Interactive System. Pada Sistem Interaktif ini secara garis besar terbagi menjadi 2 bagian penyusun yaitu, Interactive Entertaintment atau Hiburan Interaktif, dan Intercative Programs atau Program Interaktif. Pertama-tama mari kita bahas tentang Interactive Entertainment terlebih dahulu.

Interactive Entertaintment adalah sebuah Interaksi yang bersifat menghibur melalui media. Konsep dari Hiburan Interaktif ini adalah melalui media yang dapat langsung direspon oleh pengguna system, pengguna menerima interaksi melalui kombinasi teks, gambar, animasi, atau video yang sifatnya memberikan informasi dengan diselipkan unsure hiburan yang membuat pengguna tidak jenuh.

Selanjutnya Interactive Programs. Ketika program sudah aktif, bukan berarti program tersebut sudah dapat rilis dan dipasarkan ke masyarakat pengguna. Ada prosedur yang harus dilengkapi sebelum program tersebut dilempar ke ranah user media. Fokus dari program interaktif ini adalah teks program yang menjadi interface utama untuk program yang dijalankan, bukan aplikasi interaktif yang berkomunikasi dengan pengguna. Program interaktif lebih dikonsentrasikan dalam pengembangannya untuk digunakan sesudah programnya menyebar luas ke masyarakat pengguna.

Ada hal penting yang harus diperhatikan dalam program interaktif, yaitu pengguna program dan programnya itu sendiri. Pengguna sangat dibutuhkan untuk menentukan cakupan fasilitas program, karena program yang dibuat berdasarkan kebutuhan pengguna dan digunakan untuk memudahkan pengguna. Jadi program dan pengguna adalah 2 elemen vital yang saling berhubungan yang dibangun dalam sebuah komunikasi yang diwujudkan denga GUI pada program tersebut.

Setelah kita membahas tentang system interaktif, kita melompat pada penggunaan GUI dalam dunia pengetahuan komputer. Beberapa fungsi GUI antara lain :

Pointing device dengan perangkat berupa mouse

Memiliki fungsi sebagai plug and play, yang mana memudahkan user dalam menginstall dan uninstall hardware/sofware (sinkronisasi)

Membuat software-software yang menuntut aplikasi dalam komputer user yang dapat digunakan untuk kegiatan user dalam proses seperti menulis text, spreadsheet. sound, graphic dan lain-lain

Untuk digunakan dalam pembuatan System Operasi sebagai User friendly dan ergonomis

Pembuatan website

Opensource software/hardware atau pengembang aplikasi-aplikasi skala besar lainnya.

GUI juga memiliki beberapa komponen, antara lain :

Label

Button

Text Field

Text Area

Combo Box

Radio Button

Check Box

Didalam GUI juga terdapat event, yaitu kejadian yang muncul ketika pengguna berinteraksi dengan aplikasi, tanpa event, GUI tidak akan bisa dijalankan. Ada beberapa jenis event dalam GUI, antara lain :

· Event Source

Adalah komponen visual seperti Button, Combobox, Text Field, dan lain-lain

· Event Model

Untuk mendeskripsikan bagaimana reaksi program terhadap interaksi pengguna pada bagian-bagian penting program.

· Event Listener

Objek penerima dan pengolah event, sebagai inti dari program (menampilkan informasi penting kepada pengguna, melakukan komputasi, dan lain-lain)

· Event Object

Objek yang terbentuk saat event dijalankan

· Event Handler

Blok method dari listener yang menetukan proses selanjutnya setelah melakukan event, misalnya tombol next, tombol save, dan lain-lain.

Setelah penjelasan tentang GUI diatas, saya bertaruh anda semua bertanya-tanya tentang hubungan yang terjadi antara event dan program interaktif. Apa yang sebenarnya terjadi antara mereka berdua, apa jangan-jangan mereka mempunyai hubungan gelap? Atau bahkan mereka sebenarnya sama sekali tidak saling kenal? Ini menjadi sebuah misteri bagi saya dan kelompok saya. Sampai akhirnya kami bertiga memutuskan untuk mencari referensi di google untuk mendapatkan literatur yang berdasar tanpa harus menebak-nebak apa yang sebenarnya terjadi diantara mereka.

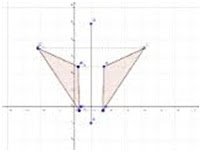

Setelah saya dan teman-teman saya menyelam sambil minum es campur kedalam google, kami menemukan gambar yang menjelaskan tentang hubungan event dengan konsep program interaktif. Berikut ini adalah gambarnya :

Sebenarnya saya dan kawan-kawan tidak begitu mengerti maksud dari gambar tersebut, karena banyak tanda panahnya, saya sempat berpikir kalau gambar tersebut berhubungan dengan pernikahan seseorang. Karena disetiap undangan pernikahan biasanya terdapat dengan menuju lokasi hajatan. Nah, saya lihat ada kemiripan tanda panah yang ada pada gambar tersebut dengan gambar disetiap undangan-undangan pernikahan. Tapi ternyata saya salah, dan saya malu. Tetapi tidak apa-apa karena dalam setiap pembelajaran, melakukan kesalahan itu adalah sebuah hal yang biasa, yak an? J

Setelah berdiskusi beberapa lama, kelompok kami akhirnya bisa mengartikan secara harfiah arti gambar tersebut. Dalam gambar tersebut ternyata dibedakan antara pemrograman standard dan pemrograman interaktif. Pada pemrograman standar, implementasi solusi dari program diberikan begitu saja tanpa ada interaksi antara program dengan pengguna, jadi pengguna tidak dapat menentukan apa yang ingin dilakukan olehnya karena semua telah diatur oleh program. Beda dengan pemrograman interaktif, pengguna mempunya kontrol terhadap keputusan yang akan diambilnya untuk kelanjutan solusi dari program tersebut. Dengan kata lain, disini terjadi interaksi antara program dengan pengguna, maka dari itu dinamakan pemrograman interaktif (Interactive Programming).

Sekian penjelasan dari kelompok kami tentang system interaktif, mohon maaf apabila ada kesalahan dan kekurangan, saya akhiri, salam dan terima kasih.

Sumber :

http://www. nryulia.staff.gunadarma.ac.id

http://www.noorhayatin.staff.umm.ac.id

http://ittelkom.ac.id/staf/mhd/MateriKuliah/Software%20Project%20I/Referensi/e-Book/GUI.pdf

http://en.wikipedia.org/wiki/Interactive_programming

http://elektroengineering.blogspot.com

http://momotarokun.wordpress.com

http://noorhayatin.staff.umm.ac.i

http://www.apl.jhu.edu/~hall/CWP-Chapter13/images/Checkboxes-WJ.gif

http://www.roseindia.net/java/example/java/swing/images/SwingRadioButtonsWithoutSelected.gif

https://www.java.net//blog/pkeegan/archive/comboToTable.png

http://www.leepoint.net/notes-java/GUI/components/40textarea/TextAreaDemoBefore.gif

http://docs.oracle.com/javase/tutorial/figures/uiswing/components/TextFieldDemo.png

http://zetcode.com/img/gui/javaswing/multiplesources.png

http://docs.oracle.com/javase/tutorial/figures/uiswing/components/LabelDemoMetal.png

Minggu, 28 April 2013

Tugas Pengantar Tekhnologi Game (Bagian 2)

SHADDING & MAPPING

1. Apa yang di maksud dengan Shadding?

Shadding merupakan suatu variasi warna dan kecerahan yang timbul pada suatu permukaan berdasarkan pencahayaan yang dilakukan dengan efek pewarnaan tingkat kecerahan setiap face yang terdapat pada objek gambar.

Shadding dibagi ke dalam dua metode, yaitu :

a. Metode Flat Shading

Flat shading adalah salah satu teknik shading dimana satu face mempunyai warna yang sama.

Metode ini memiliki beberapa karakteristik, diantaranya :

- Pemberian tone yang sama untuk setiap Polygon

- Penghitungan jumlah cahaya mulai dari titik tunggal pada permukaan

- Penggunaan satu normal untuk seluruhnya

b. Metode Gouraud Shading

Metode ini merender sebuah permukaan Polygon dengan interpolasi linier yaitu nilai intensitas yang mengenai setiap permukaan berbeda. Warna yang dipantulkan dihitung tiap vertex kemudian secara halus diinterpolasikan.

Karakteristik shading yang dihasilkan :

- Shading yang dihasilkan halus (tampak nyata)

Vektor normal pada vertex V dihitung dengan jumlah rata-rata permukaan normal dari masing-masing Polygon dibagi vertex tersebut.

- Perhitungan Incremental digunakan untuk memperoleh urutan nilai intensitas tepi (edge) antara scanlinebentuk dan untuk memperoleh intensitas berurutan sepanjang scanline.

2. Jelaskan mengenai Ambient, Specular dan Diffuse yang berkaitan dengan Shadding!

a. Ambient

Ambient adalah efek pencahayaan yang telah membaur dengan lingkungan sehingga arah cahaya tidak dapat diketahui, seakan-akan cahaya datang dari segala arah. Efek ini akan mempengaruhi terang atau tidaknya suatu lingkungan yang terlihat oleh mata. Semakin banyak lampu maka ruangan semakin terang, sebaliknya jika lampu sedikit maka ruangan remang-remang.

Intensitas ambient pada suatu obyek dapat dicari dengan persamaan : I = Ia * Ka dimana,

I= Intensitas yang dihasilkan

Ia = Intensitas ambient

Ka = Koefisien ambient

b. Specular

Specular adalah efek pencahayaan dimana bayangan sumber cahaya terlihat pada permukaan obyek. Efek specular terlihat pada obyek yang mengkilap. Semakin mengkilap permukaan suatu obyek maka makin jelas bayangan sumber cahaya yang terlihat pada permukaan obyek tersebut. Untuk mencari intensitas specular dapat digunakan persamaan sebagai berikut :

I = Ip * Ks (cos θ ) n

Dari persamaan intensitas specular tersebut cos θ menggunakan dot product antara arah pantulan dengan negasi dari arah sinar.

I = Ip * Ks * ( R • V ) n dapat dihitung dengan dimana,

I= Intensitas yang dihasilkan

Is = Intensitas specular dari sumber cahaya ‘x’

Ks = Koofisien specular

n = Variabel yang menentukan luas area yang berkilau jika terkena cahaya yang dipancarkan oleh sumber cahaya (bila n semakin besar maka cahaya semakin terfokus atau area yang berkilau menjadi lebih kecil)

R = Arah pantulan, berupa unit vektor

V = Negasi dari arah sinar

Sedangkan vektor R diperoleh dari − S + 2 * ( S • N ) * N dimana,

S = Vektor dari titik tabrak ke sumber cahaya

N = Vektor normal dari obyek

c. Diffuse

Diffuse adalah menyebarkan cahaya yang datang dari sumber kecil tersebut sehingga meluas atau cahaya yang keluar tidak keras.

Diffuse di gunakan untuk menghalangi area tertentu dari arah cahaya flash dan membelokkannya ke tempat lain. Ini mengurangi kekuatan flash yang kita gunakan tersebut.

Umumnya tersedia diffuser khusus untuk flash tertentu mengingat head flash berbeda-beda. Sehingga posisi lampu sangat mempengaruhi efek diffuse ini. Intensitas diffuse dapat dicari dengan hukum

Lambertian sebagai berikut:

I = Ip * Kd (cosθ )

Dari persamaan intensitas diffuse tersebut cos θ dapat dihitung dengan melakukan dot product antara sinar dari lampu ke titik tabrak obyek dengan normal obyek itu, masing-masing merupakan unit vektor. Sehingga didapat persamaan baru

I = Ip * Kd * ( L • N ) dimana,

I= Intensitas yang dihasilkan

Ip = Intensitas diffuse dari sumber cahaya ‘x’

Kd = Koofisien diffuse

N = Vektor normal dari obyek

L = Vektor dari titik tabrak ke sumber cahaya

θ = Sudut antara N dan L

3. Mapping berkaitan dengan objek Material.

A). Apa yang dimaksud dengan Mapping.

Mapping merupakan sebuah proses dimana dua model data dibuat menggunakan sebuah link diantara kedua model data tersebut yang didefinisikan untuk memetakan setiap fungsi dua ataupun tiga dimensi..

B). Sebutkan dan Jelaskan jenis-jenis Mapping.